backoffice

DSGVO – Minimalvariante

Zu diesem Thema sind mittlerweile so viele schlechte, gute und hervorragende Artikel geschrieben worden, die sich leider teilweise gegenseitig widersprechen. Deswegen orientieren wir uns an der “Minimal Variante” und werden gegebenenfalls später weitere Maßnahmen ergänzen. Die technischen Details sind noch nicht fertig, da der Release zum jetzigen Zeitpunkt noch nicht getestet worden ist. Darüber hinaus werden wir den Artikel in den folgenden Tagen um eine Cookie Policy und Opt Out Möglichkeiten ergänzen.

Wir sind keine Anwälte und die nachfolgenden Informationen stellen lediglich unsere eigene Vorgehensweise und Meinungen dar. Es handelt sich hierbei um keine Rechtsberatung.

Das geht besser

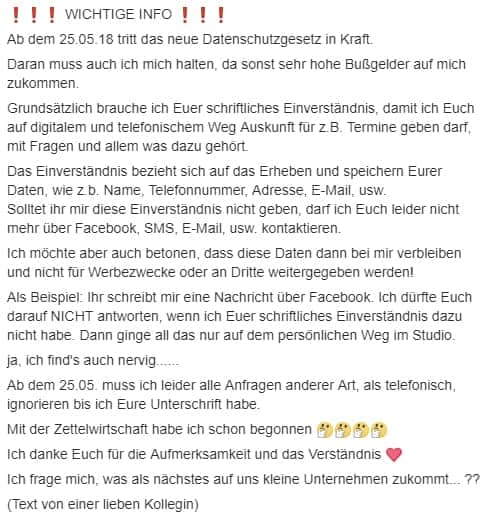

Sicherlich wurde dieser Text mit besten Absichten erstellt und großzügig in einer Facebookgruppe geteilt. Und weil es ja viel einfacher ist etwas nur zu kopieren, anstatt sein eigenes Gehirn zu benutzen, wird dieser Text fleißig gepostet.

Dabei ist jede Aussage darin falsch!

So finden sich nach wenigen Stunden dutzende “Selbstständige”, die ohne eigene Recherche diesen Text auf Ihrer Seite posten.

Warum ist das falsch?

Nehmen wir den Text Stück für Stück auseinander.

“Grundsätzlich brauche ich Euer schriftliches Einverständnis, damit ich Euch auf digitalem und telefonischem Weg Auskunft für z.B. Termine geben darf, mit Fragen und allem was dazu gehört.”

Die DSGVO regelt ganz klar, dass die Verarbeitung von Daten rechtmäßig ist, wenn diese zur Erfüllung eines Auftrages gehört bzw. zur den vorvertraglichen Maßnahmen.

https://dsgvo-gesetz.de/art-6-dsgvo/

Auf Deutsch: Jede Kommunikation im Rahmen einer Anfrage oder zur Erfüllung eines Auftrages mit Interessenten und Kunden darf beantwortet werden, unabhängig vom Kanal.

“Das Einverständnis bezieht sich auf das Erheben und speichern Eurer Daten, z.B. Name, Telefonnummer, Adresse, E-Mail, usw. Solltest Ihr mir dieses Einverständnis nicht geben, darf ich Euch leider nicht mehr über Facebook, SMS, E-Mail, usw. kontaktieren.”

Auch hier greift der oben genannte Punkt. Darüber hinaus ist im Falle von Messengeranfragen über Facebook, auch Facebook der Verantwortliche. Du selbst speicherst keine Informationen, die liegen bei Facebook. Auch hat jeder die Datenschutzerklärung von Facebook akzeptiert, sonst könnte er Dir nicht schreiben.

“Ich möchte aber auch betonen, dass diese Daten dann bei mir verbleiben und nicht für Werbezwecke oder an Dritte weitergegeben werden!”

Diesen Punkt kannst Du gar nicht erfüllen, weil Du im Falle einer Steuerprüfung verpflichtet bist, gewisse Daten an das Finanzamt zu übermitteln. Der Prüfer kann Kalenderdaten oder falls nicht vorhanden, auch Einsicht in die Kommunikation verlangen.

Die restlichen Punkte wiederholen lediglich. Das ersparen wir uns.

Für wen gilt die DSGVO?

Für alle die personenbezogene Daten verarbeiten. (Firmen, Vereine, Behörden usw.)

Es gilt dennoch einige spezielle Faktoren zu berücksichtigen. Insbesondere für kleine Betriebe, wie eben Nagel- und Wimpernstudios, sind die Auswirkungen weniger dramatisch. Dies aus folgenden Gründen:

- Menge der Daten

Wie viele Datensätze hast Du? 100, 200 oder vlt. sogar 500.

Die Deutsche Telekom dürfte so etwa 60 Millionen Datensätze rumliegen haben. - Sensible Daten

Ja, auch Adressen und Telefonnummern sind personenbezogene Daten. Allerdings keine besonders sensiblen. Sorgen machen müssen sich Unternehmen, welche Daten haben, aus denen sich auf sexuelle, religiöse oder finanzielle Dinge schließen lassen. Kein Schwein interessiert sich dafür, dass Fr. Müller aus Hintertupfing sich gerne rote French Nägel machen lässt. - Verarbeitung von Daten

Nagel- und Wimpernstudios verschicken meist keine Newsletter. Auch Begriffe wie Custom Audiences und Retargeting sind in der Branche eher unbekannt. Schon eine einigermaßen ordentliche Webseite ist eine Seltenheit.

Infos sammeln

Damit Du die für Dich wichtigen Inhalte möglichst einfach herausfinden kannst, bekommst Du vorab eine kleine Einführung, welche Systeme wir verwenden und wie diese im Groben zusammen arbeiten.

Daten werden bei uns an mehreren Stellen gespeichert und verarbeitet.

- Karteikarten im Studio

Klassische Kundenkarteikarten eines Nagel- bzw. Wimpernstudios. - Handy / iPad / PC

Kontaktdaten und Kommunikationshistorie von Interessenten und Kunden. Nutzung von Telefon, SMS, E-Mail sowie diversen Messengerdiensten. - Cloudstorage wie Google Drive, Amazon S3

Backup der Webseite(n), inkl. der Datenbank des Digitalen Kalenders. - Homepage / Email

Speicherung der Emailhistorie. Die Webseite selbst speichert keinerlei Daten. - Digitaler Kalender

Speichert Kundendaten und die Terminhistorie. - Online – Buchungssystem

Speichert Kundendaten, Termine und Umsätze - Google Analytics & Facebook Analytics

Speichern das Verhalten des Nutzers auf der Seite. Für FB Analytics erhalten wir anonymisierte und aggregierte Daten zu den Besuchern, wie Geschlecht und Alter. - Registrierkasse mit digitaler Signatur

Speichert die Umsätze, ohne personenbezogene Daten. - Buchhaltung

Eingangs, und Ausgangsrechnungen von Kunden / Lieferanten

Die Punkte a, b, d, h und i dürften relativ klar sein.

Der Digitale Kalender ist auf der Homepage eingebunden. Kunden können die freien Termine sehen und einen gewünschten Termin reservieren. Dieser Termin wird dann an das Online-Buchungssystem übermittelt, welches den Kaufprozess durchführt. Die Kundenkommunikation, wie Terminbestätigung und Erinnerungsmail vor dem Termin, werden vom Digitalen Kalender durchgeführt, aber nicht gespeichert.

Google Analytics und Facebook Analytics sind für die Optimierung der Homepage unerlässlich, da diese Daten die Basis für Verbesserungen im Layout, der Struktur und anderer Parameter für ein besseres Kundenerlebnis darstellen.

Verzeichnis

Als ersten Schritt notieren wir welche Daten von Interessenten und Kunden wir wann selbst sammeln und warum wir diese Daten verarbeiten.

- Vor und Nachname, Adresse, Telefon, E-Mail Adresse

Diese Daten werden zum Vertragsabschluss abgefragt, egal ob bei einem persönlich, telefonisch oder elektronisch vereinbarten Termin. Gleiches gilt für gekaufte Produkte im Shop. Diese Daten werden einerseits benötigt um den Vertrag durchzuführen. Name und E-Mail Adresse werden für die mit dem Auftrag notwendige Kommunikation benötigt. Die Adressdaten dienen zur Wahrung unser Ansprüche im Falle eines Vertragsbruches. - Fragebogen “Wimpernverlängerung”

Im Rahmen des Erstgespräches zur Wimpernverlängerung erheben wir bestimmte Daten, welche als “medizinisch” betrachtet werden können. Dies umfasst beispielsweise evtl. Allergien, ansteckende Krankheiten oder ob der Kunde Asthmatiker ist. Dies ist notwendig zum Schutz des Kunden selbst, als auch dem ausführenden Personal. - Geburtstag

Das Geburtsdatum wird nur im Einzelfall abgefragt, sofern zu vermuten ist, dass der Interessent jünger als 18 Jahre ist. Da bestimmte Dienstleistungen der Zustimmung der gesetzlichen Vertreter benötigt bzw. von uns bestimmte Dienstleistungen grundsätzlich nicht an Minderjährigen durchgeführt werden, wird im Zweifelsfall der Geburtsdatum abgefragt und gespeichert. - IP Adresse

Die IP-Adresse wird bei Vertragsabschluss im Buchungssystem gespeichert. Dies ist notwendig, um im Falle eines Rechtsstreites der Beweispflicht nachzukommen. - Anzahl Termine und Umsatz

Zur Speicherung dieser Daten sind wir gesetzlich verpflichtet. - Bilder

Die Verarbeitung von Bildern, auf denen eine Person erkennbar abgebildet ist, nehmen wir für Werbezwecke vor. - Anrufhistorie, Emailverkehr und Chatverläufe (FB, Whats App, etc.)

Diese Daten werden zur besseren Betreuung aufbewahrt.

Zur besseren Übersicht hier das Ganze noch einmal als Tabelle.

| Karteikarte | Fragebogen | Homepage | Dig. Kalender | Shop | Handy | Ipad | PC | Cloud | |

| Name | ja | ja | nein | ja | ja | ja | nein | nein | ja |

| Adresse | ja | nein | nein | ja | ja | nein | nein | nein | ja |

| Telefonnummer | ja | nein | nein | ja | ja | ja | nein | nein | ja |

| E-Mail Adresse | ja | nein | nein | ja | ja | ja | ja | nein | ja |

| Geburtstag | nein | nein | nein | ja | nein | nein | nein | nein | ja |

| IP-Adresse | nein | nein | nein | nein | ja | nein | nein | nein | ja |

| Termine Anzahl | nein | nein | nein | ja | ja | nein | nein | nein | ja |

| Umsatz | nein | nein | nein | ja | ja | nein | nein | nein | ja |

| Bilder | nein | nein | ja | nein | nein | ja | ja | ja | ja |

| med. Daten | nein | ja | nein | nein | nein | nein | nein | nein | nein |

Je nach System werden die Daten unterschiedlich lange gespeichert und mit Empfängern geteilt. Damit es für Dich einfacher ist, haben wir es an dieser Stelle einmal auf die unterschiedlichen Orte aufgesplittet. Um nicht jeden Einzelnen Empfänger namentlich benennen zu müssen, was prinzipiell schon unmöglich ist, haben wir die unterschiedlichen Empfänger in Empfängerkreisen gruppiert.

Empfängerkreise:

- Banken zur Abwicklung des Zahlungsverkehrs

- Rechtsvertreter im Geschäftsfall

- Wirtschaftstreuhänder für Zwecke des Auditing

- Gerichte

- Zuständige Verwaltungsbehörden, insb. Finanzbehörden

- Inkassounternehmen zur Schuldeneintreibung (ins Ausland nur, soweit die Schuld im Ausland eingetrieben werden muss)

- Fremdfinanzierer wie Leasing- oder Factoringunternehmen und Zessionare, sofern Lieferung oder Leistung auf diese Weise fremdfinanziert ist

- Vertrags- oder Geschäftspartner, die an der Lieferung oder Leistung mitwirken bzw. mitwirken sollen

- Versicherungen aus Anlass des Abschlusses eines Versicherungsvertrages über die Lieferung / Leistung oder des Eintritts des Versicherungsfalles

- Bundesanstalt “Statistik Österreich” für die Erstellung der gesetzlich vorgeschriebenen (amtlichen) Statistiken

- Kunden (Empfänger von Leistungen)

- Auftragsdatenverarbeiter (zum Zwecke der Datensicherung)

Studio

| Betroffene Gruppen | Nr. | Datenart | Empfängerkreise | Aufbewahrungsdauer |

| Eigene Kunden | 01 | Vorname / Name | – | 6 Monate nach letzten Termin |

| 02 | Anschrift | – | ||

| 03 | Telefonnummer | – | ||

| 04 | E-Mail Adresse | – | ||

| 05 | Geburtstdatum (sofern vom Kunden angegeben) | – | ||

| 06 | Bei Wimpernverlängerung (verwendeter Kleber / Curls etc.) | – |

Die Datenblätter werden nach Ablauf der Frist vernichtet. Die Fragebogen für Wimpernverlängerungen werden physisch getrennt von den übrigen Daten aufbewahrt.

Digitaler Kalender

| Betroffene Gruppen | Nr. | Datenart | Empfängerkreise | Aufbewahrungsdauer |

| Eigene Kunden | 01 | Vorname / Name | 2-6, 12 | 7 Jahre |

| 02 | Anschrift | 2-6, 12 | ||

| 03 | Telefonnummer | 2-6, 12 | ||

| 04 | E-Mail Adresse | 2-6, 12 | ||

| 05 | Geburtsdatum (sofern vom Kunden angegeben) | 2-6, 12 | ||

| 06 | Notizen (soweit vom Kunden angegeben) | 2-6, 12 | ||

| 07 | Kaufverhalten (Frequenz, Volumen, erbrachte Leistungen) | 2-6, 12 |

Wir sind zur Aufbewahrung gesetzlich verpflichtet.

Online Buchungssystem

| Betroffene Gruppen | Nr. | Datenart | Empfängerkreise | Aufbewahrungsdauer |

| Eigene Kunden | 01 | Vorname / Name | 12 | 6 Monate |

| 02 | Anschrift | 12 | ||

| 03 | Telefonnummer | 12 | ||

| 04 | E-Mail Adresse | 12 | ||

| 06 | Notizen (soweit vom Kunden angegeben) | 12 | ||

| 07 | Kaufverhalten (Frequenz, Volumen, erbrachte Leistungen) | 12 | ||

| 08 | IP Adresse | 12 |

Die personenbezogenen Daten werden unwiderruflich anonymisiert.

Buchhaltung

In der Buchhaltung gilt es auch die Daten von Lieferanten zu benennen, weil auch diese zu den personenbezogenen Daten gehören.

| Betroffene Gruppen | Nr. | Datenart | Empfängerkreise | Aufbewahrungsdauer |

| Kunden oder Lieferanten (Empfänger und Erbringer von Lieferungen und Leistungen) | 01 | Name bzw. Bezeichnung | 1-10 | 7 Jahre |

| 02 | Anrede / Geschlecht | 1-10 | ||

| 03 | Anschrift | 1-10 | ||

| 04 | Telefon- und Faxnummer und andere zur Adressierung erforderliche Informationen, die sich durch moderne Kommunikationstechniken ergeben | 1-10, soweit nicht vom Betroffenen ausdrücklich untersagt | ||

| 05 | Zuordnung zu einer bestimmten Kunden- und Lieferantenkategorie (einschließlich regionale Zuordnung, usw.) | 3, 10 | ||

| 06 | Kenn-Nummern für Zwecke amtlicher Statistik wie UID-Nummer und Intrastat-Kenn-Nummer | 1-10 | ||

| 07 | Korrespondenzsprachen, sonstige Vereinbarungen und Schlüssel zum Datenaustausch | 1-10 | ||

| 08 | Geburtstag (Tag, Monat, Jahr) | 1-10 | ||

| 09 | Gegenstand der Lieferung, Leistung | 1-10 | ||

| 10 | Kontaktperson beim Betroffenen zur Abwicklung der Lieferung oder Leistung | 1-10 | ||

| 11 | Bei der Leistungserbringung mitwirkende Dritte einschließlich Angaben über die Art der Mitwirkung | 1-10 | ||

| 12 | Daten zur Steuerpflicht und Steuerberechnung | 2, 3 , 5 ,7-9 ,10 | ||

| 13 | Finanzierungs- und Zahlungsbedingungen | 1-10 | ||

| 14 | Mahndaten / Klagsdaten | 1-7, 10 | ||

| 15 | Leistungsspezifische Aufwände und Erträge | 1-5, 8 | ||

| 16 | Konto- und Belegdaten | 1-9, 8 | ||

| Sachbearbeiter / Kontaktperson beim Auftraggeber | 17 | Name | 1-10 | |

| 18 | Zusätzliche Daten zur Adressierung beim Auftraggeber | 1-10 | ||

| 19 | Funktion des Betroffenen beim Auftraggeber | 1-10 | ||

| 20 | Korrespondenzsprachen, sonstige Vereinbarungen und Schlüssel zum Datenaustausch | 1-10 | ||

| 21 | Vom Betroffenen bearbeitete Geschäftsfälle | 1-10 | ||

| An der Geschäftsabwicklung mitwirkende Dritte | 22 | Name bzw. Bezeichnung | 1-10 | |

| 23 | Anrede / Geschlecht | 1-10 | ||

| 24 | Anschrift | 1-10 | ||

| 25 | Telefon- und Faxnummer und andere zur Adressierung erforderliche Informationen, die sich durch moderne Kommunikationstechniken ergeben | 1 – 10, soweit nicht vom Betroffenen ausdrücklich untersagt | ||

| 26 | Zuordnung zu einer bestimmten Kategorie der Leistungserbringer (einschließlich regionale Zuordnung, usw.) | 3, 10 | ||

| 27 | Kenn-Nummern für Zwecke amtlicher Statistik wie UID-Nummer und Intrastat-Kenn-Nummer | 1-10 | ||

| 28 | Korrespondenzsprachen, sonstige Vereinbarungen und Schlüssel zum Datenaustausch | 1-10 | ||

| 29 | Gegenstand der Lieferung oder Leistung | 1-10 | ||

| 30 | Kontaktperson beim Betroffenen zur Abwicklung der Lieferung oder Leistung | 1-10 | ||

| 31 | Daten zur Steuerpflicht und Steuerberechnung | 2, 3, 5, 7, 8 | ||

| 32 | Finanzierungs- und Zahlungsbedingungen | 1-10 | ||

| 33 | Bankverbindung | 1-9 | ||

| 34 | Mahndaten/Klagsdaten | 1-7 | ||

| 35 | Konto- und Belegdaten | 1-9 | ||

| 36 | Leistungsspezifische Aufwände und Erträge | 1-5, 8 | ||

| Kontaktpersonen beim Kunden, Lieferanten oder an der Geschäftsabwicklung mitwirkenden Dritten | 37 | Name / Anrede / Geschlecht | 1-10 | |

| 38 | Zugehöriger Kunde, Lieferant, Dritte | 1-10 | ||

| 39 | Zusätzliche Daten zur Adressierung beim Kunden, Lieferanten oder Dritten | 1-10 | ||

| 40 | Korrespondenzsprachen, sonstige Vereinbarungen und Schlüssel zum Datenaustausch | 1-10 | ||

| 41 | Funktion des Betroffenen beim Leistungsempfänger oder Leistungserbinger | 1-10 | ||

| 42 | Vom Betroffenen bearbeitete Geschäftsfälle | 1-10 | ||

| Fremdkapitalgeber | 43 | Name oder Bezeichnung, Anrede / Geschlecht | 1-5, 10 | |

| 44 | Anschrift | 1-5, 10 | ||

| 45 | Telefon- und Faxnummer und andere zur Adressierung erforderliche Informationen, die sich durch moderne Kommunikationstechniken ergeben | 1 – 5, 10, soweit nicht vom Betroffenen ausdrücklich untersagt | ||

| 46 | Korrespondenzsprachen, sonstige Vereinbarungen und Schlüssel zum Datenaustausch | 1-5, 10 | ||

| 47 | Bankverbindung | 1-5,10 | ||

| 48 | Gegenseitige Forderungen | 1-5, 10 |

Risikobewertung

Unter Umständen muss für bestimmte Daten eine Folgeabschätzung durchgeführt werden. Notwendig wird eine Folgeabschätzung beispielsweise, wenn ein Profiling aufgrund der Daten möglich ist. (Kreditvergabe) Auch ein Marketingprofil, Gesundheitsprofil, persönliche Vorlieben oder Interessen gehören dazu. Für den Fragebogen könnten wir die Voraussetzungen einer Folgeabschätzung erfüllen. Sehen wir uns das genauer an. Wenn zwei der nachfolgenden Kriterien erfüllt sind, dann besteht ein hohes Risiko und eine Folgenabschätzung ist notwendig.

| Frage | Antwort |

| Bewirkt der Verarbeitungsvorgang ein (potentielles) Bewerten oder Einstufen betroffener Personen (etwa das Erstellen von Profilen und Prognosen), insbesondere auf Grundlage von Aspekten, die die Arbeitsleistung, wirtschaftliche Lage, Gesundheit, persönliche Vorlieben oder Interessen, die Zuverlässigkeit oder das Verhalten, den Aufenthaltsort oder Ortswechsel der Person betreffen? Beispiel: Nutzer-Verhaltensprofile oder Marketingprofile durch Website-Analyse-Tools. | ja |

| Beinhaltet der Verarbeitungsvorgang eine automatisierte Entscheidungsfindung mit Rechtswirkung oder ähnlich bedeutsamer Wirkung? | nein |

| Beinhaltet der Verarbeitungsvorgang möglicherweise eine systematische Überwachung, d.h. Vorgänge, die die Beobachtung, Überwachung oder Kontrolle betroffener Personen zum Ziel haben? | nein |

| Werden vertrauliche Daten oder höchst persönliche Daten verarbeitet? Beispiele: „Sensible Daten“, personenbezogene Daten über strafrechtliche Verurteilungen oder Straftaten; aber auch personenbezogene Daten, die mit häuslichen oder privaten Aktivitäten verknüpft sind (z.B. private elektronische Kommunikation), sich auf die Ausübung der Grundrechte auswirken (z.B. das Erfassen der Standortdaten, wodurch eine Verfolgung des Bewegungsverhaltens ermöglicht wird und den Schutz der Privatsphäre berühren kann) oder deren Nutzung möglicherweise ernsthafte Konsequenzen im Alltag der betroffenen Personen haben kann (z.B. Bankdaten, die für den Zahlungsbetrug missbraucht werden könnten) | nein |

Erfolgt eine Datenverarbeitung in großem Umfang?

|

nein |

| Beinhaltet die Datenverarbeitung ein (potentielles) Abgleichen oder Zusammenführen von Datensätzen? Beispiel: Zusammenführen von Datensätzen aus unterschiedlichen Anwendungszwecken und dieser Vorgang von den betroffenen Personen vernünftigerweise auch nicht erwartet werden konnte. | nein |

| Werden möglicherweise Daten schutzbedürftiger betroffener Personen verarbeitet? Beispiele: Kinder, Personen mit besonderem Schutzbedarf (Patienten, psychisch Kranke, Senioren, Asylbewerber), Arbeitnehmer. | nein |

| Beinhaltet der Verarbeitungsvorgang eine innovative Nutzung oder Anwendung neuer technologischer oder organisatorischer Lösungen? Beispiel: Kombination aus Fingerabdruck- und Gesichtserkennung zum Zweck einer verbesserten Zugangskontrolle. | nein |

| Kann die Datenverarbeitung die betroffenen Personen (potentiell) an der Ausübung eines Rechts oder der Nutzung einer Dienstleistung bzw. Durchführung eines Vertrags hindern? Beispiel: Durchsuchen von Bonitätsdatenbanken zum Zweck der Entscheidung, ob ein Kredit vergeben wird. | nein |

Das Ergebnis ist negativ. Eine Folgenabschätzung ist aufgrund der vorliegenden Informationen nicht notwendig.

Sicherheitsmaßnahmen

Die im Studio befindlichen Kundenkarten sind für Interessenten und Kunden nicht zugänglich.

Die hier beschriebenen Maßnahmen sind aus Sicherheitsgründen lediglich auszugsweise und in Kurzform aufgelistet.

- Veränderung der WP Login Page

- Verbergen der WP Version

- Blocken der Option zur Ermittlung von Benutzernamen via “Author ID`s”

- Veränderung von systemrelevanten Einstellungen, hinzufügen oder löschen von Administratoren durch zusätzlich Security Access Key

- Zwang zur Benutzung sicherer Passwörter für Administratoren

- Täglicher Scan nach veränderten Dateien

- Limitierte Login Versuche

- Brute Force Protection für Nutzer Registrierung und verlorene Passwörter

- Zwei Wege Authentifikation für Administratoren, entweder via E-Mail oder Google Authenticator

- Blocken von bekannten Methoden wie Directory Traversals, SQL Injections usw.

- Automatischer Logout von Nutzern bei Inaktivität

- Limitierung gleichzeitiger Sessions pro Nutzer

- Verhinderung von Zugriff auf Dateien vom WP Dashboard

- Automatischer Block von IP Adressen mit auffälligem Verhalten

1 Zutrittskontrolle

Gewährleistungsziel: Verwehrung des Zutritts zu Verarbeitungsanlagen, mit denen die (Auftrags-) Verarbeitung durchgeführt wird, für Unbefugte.

Getroffene Maßnahmen:

1.1 Das Rechenzentrum und das Servicezentrum befinden sich in Deutschland. Das Webhosting erfolgt ausschließlich auf Datenspeichern, die physikalisch in Deutschland gelegen sind.

1.2 Elektronische Zutrittskontrollsysteme und Personal überwachen und gewährleisten den autorisierten Zutritt zum Rechenzentrum, in welchem die IT-Systeme für den Kunden vorgehalten werden, sowie zum Servicezentrum aus welchem die IT-Systeme administriert werden.

1.3 Zutritte von Besuchern werden stets durch Beschäftigte des Auftragsverarbeiters begleitet. Das Rechenzentrum ist 24/7 durch Beschäftigte besetzt. Unbegleitete Zutritte sind nicht möglich.

1.4 Es sind Videokameras zur Überwachung des Zutritts und Einbruchs- bzw. Kontaktmelder im Einsatz.

1.5 Zutrittsberechtigte Beschäftigte sind organisatorisch festgelegt, Magnetkarten bzw. Schlüssel werden nur entsprechend einer Organisationsanweisung vergeben. Über den Zutritt von Besuchern des Rechenzentrums werden Anwesenheitslisten geführt, Regelungen für Fremdpersonal und zur Begleitung von Gästen sind vorhanden.

2 Zugangskontrolle

Gewährleistungsziel: Verwehrung des Zugangs zu Datenverarbeitungssystemen, mit denen die (Auftrags-) Verarbeitung durchgeführt wird, für Unbefugte.

Getroffene Maßnahmen:

2.1 Der Zugang zu Datenverarbeitungssystemen ist nur durch Authentifizierung möglich, wenigstens durch ein System von Benutzername und Passwort.

2.2. Im Übrigen sind Zugänge durch ein Berechtigungskonzept (abgestufte Zugriffsberechtigungen) nur besonders autorisierten Beschäftigten vorbehalten.

3 Datenträgerkontrolle

Gewährleistungsziel: Verhinderung des unbefugten Lesens, Kopierens, Veränderns oder Löschens von Datenträgern.

Getroffene Maßnahmen:

3.1 S.o. Ziffer 2.1 und 2.2.

3.2 Soweit auf Weisung des Kunden Daten im Auftrag verarbeitet und personenbezogene Daten auf Festplattenspeicherplätzen als Datenträger gespeichert sind, erfolgen Zugriffe des Auftragsverarbeiters durch ein System von Befugnissen abgestufter Zugriffsberechtigungen durch die Beschäftigten in den Abteilungen Technik (Administration), Support, Domainverwaltung und Kundenbuchhaltung. Berechtigungsbewilligung (organisatorisch) und Berechtigungsvergabe (technisch) sind getrennt. Der Zugriff entsprechend Berechtigung wird auch bei Verfahren zur Wiederherstellung von Daten aus Backups gewahrt. Test- und Produktionsumgebung sind getrennt.

3.3 Es ist Sache des Kunden, die Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages durch geeignete Techniken (Software) zu verschlüsseln.

4 Speicherkontrolle

Gewährleistungsziel: Verhinderung der unbefugten Eingabe von personenbezogenen Daten sowie der unbefugten Kenntnisnahme, Veränderung und Löschung von gespeicherten personenbezogenen Daten.

Getroffene Maßnahmen:

4.1 Die Bereitstellung der dem Kunden zur Nutzung überlassenen IT-Systeme des Auftragsverarbeiters und die Anbindungen des Kunden an das Internet erfolgt außerhalb eines Weisungsrechts des Kunden ausschließlich in Verantwortung des Auftragsverarbeiters.

4.2 Der Zugang des Kunden auf die Datenspeicher des Auftragsverarbeiters, mit welchen die Webhosting-Dienstleistungen erbracht werden, erfolgt ausschließlich von außerhalb der Betriebsgebäude über Datenleitungen bzw. das Internet durch ein System der Anmeldung des Kunden mit einem ihm vergebenem Benutzernamen und einem Passwort.

4.3 Je nach den Nutzungshandlungen, die der Kunde auf dem ihm zur Nutzung überlassenen Datenspeichern vornimmt, ist es alleine seine Verantwortung zu verhindern, dass eine unbefugten Eingabe von personenbezogenen Daten sowie eine unbefugten Kenntnisnahme, Veränderung und Löschung von gespeicherten personenbezogenen Daten erfolgt.

4.4. Soweit jedoch der Auftragsverarbeiter auf Weisung des Kunden tätig wird, personenbezogene Daten des Kunden auf den ihm überlassenen Datenspeichern zu verarbeiten, hat nur ausgewähltes technisches Personal Zugangsrechte auf die betroffenen IT-Systeme.

4.5. Im Übrigen ist es Sache des Kunden, die Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages einer geeigneten Speicherkontrolle zu unterziehen, insbesondere nur geeigneten Dritten (z.B. Webagenturen, Administratoren) Zugang und Zugriff zu gewähren.

5 Benutzerkontrolle

Gewährleistungsziel: Verhinderung der Nutzung automatisierter Verarbeitungssysteme mit Hilfe von Einrichtungen zur Datenübertragung durch Unbefugte.

Getroffene Maßnahmen:

5.1 Soweit im Rahmen der Auftragsverarbeitung durch den Auftragsverarbeiter „Einrichtungen zur Datenübertragung“ in den IT-Systemen des Auftragsverarbeiters genutzt werden, werden diese Einrichtungen durch ein dem Stand der Technik entsprechendes Verschlüsselungsverfahren betrieben, wenn der Schutzbedarf eine Verschlüsselung erfordert.

5.2 Sämtliche Beschäftigte des Auftragsverarbeiters sind zum Personendatenschutz geschult und entsprechend zur Vertraulichkeit verpflichtet.

5.3 Im Übrigen ist es Sache des Kunden, die Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages einer geeigneten Benutzerkontrolle zu unterziehen, insbesondere nur geeigneten Dritten (z.B. Webagenturen, Administratoren) Zugang und Zugriff zu gewähren.

6 Übertragungskontrolle

Gewährleistungsziel: Gewährleistung, dass überprüft und festgestellt werden kann, an welche Stellen personenbezogene Daten mit Hilfe von Einrichtungen zur Datenübertragung übermittelt oder zur Verfügung gestellt wurden oder werden können.

Getroffene Maßnahmen:

6.1 Soweit der Auftragsverarbeiter Übermittlungen oder Zurverfügungstellungen auf Weisung des Kunden vornimmt, werden die betroffenen Übermittlungsstellen dokumentiert.

6.2 Soweit erforderlich werden die Daten gegen Zugriffe auf Netzwerkebene geschützt und Schnittstellen gegen unbefugten Datenexport gesichert.

6.3 Im Übrigen ist es Sache des Kunden, die Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages einer geeigneten Übertragungskontrolle zu unterziehen, insbesondere nur geeigneten Dritten (z.B. Webagenturen, Administratoren) Zugang und Zugriff zu gewähren und durch eine Verschlüsselung, z.B. SSL/TSL, dafür zu sorgen, dass die von ihm zu übertragenen Daten für Dritte nicht lesbar sind.

7 Zugriffskontrolle

Gewährleistungsziel: Gewährleistung, dass die zur Benutzung eines automatisierten Verarbeitungssystems Berechtigten ausschließlich zu den von ihrer Zugangsberechtigung umfassten personenbezogenen Daten Zugang haben.

Getroffene Maßnahmen:

Es ist Sache des Kunden, die Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages einer geeigneten Zugriffskontrolle zu unterziehen, insbesondere nur geeigneten Dritten (z.B. Webagenturen, Administratoren) Zugang und Zugriff zu gewähren.

8 Eingabekontrolle

Gewährleistungsziel: Gewährleistung, dass nachträglich überprüft und festgestellt werden kann, welche personenbezogenen Daten zu welcher Zeit und von wem in automatisierte Verarbeitungssysteme eingegeben oder verändert worden sind.

Getroffene Maßnahmen:

8.1 Es ist Sache des Kunden, ggf. personenbezogene Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages einzugeben und dazu, insbesondere nur geeignete Dritte einzusetzen (z.B. Webagenturen, Administratoren). Die Beschäftigten des Auftragsverarbeiters dürfen grundsätzlich nicht auf diese Daten zugreifen bzw. Daten eingeben, verändern oder löschen.

8.2 Das Verarbeiten von personenbezogenen Daten erfolgt somit grundsätzlich durch den Kunden, so dass durch den Auftragsverantwortlichen nicht nachträglich überprüft werden und festgestellt werden kann, welche personenbezogenen Daten der Kunde zu welcher Zeit und von wem in automatisierte Verarbeitungssysteme eingegeben oder verändert hat.

8.3 Nur im Rahmen seiner Tätigkeiten nach Weisung protokolliert der Auftragsverarbeiter diese Eingaben und Veränderungen in angemessener Weise und dokumentiert die Uhrzeit und den Eingebenden.

8.4 Muss der Auftragsverarbeiter aus gesetzlichen Gründen Informationen entfernen oder den Zugang zu ihnen sperren (etwa im Falle der Nutzung vom Kunden auf den IT-Systemen für Dritte bereit gehaltenen Telemediendiensten bzw. elektronischen Kommunikationsdiensten), wird die Sperrung bzw. die Entfernung von Inhalten protokolliert. Die Protokolldaten werden aufbewahrt und enthalten die Mitarbeiterkennung. Die Löschung erfolgt nach dem Vertragsende automatisiert und wird protokolliert.

9 Transportkontrolle

Gewährleistungsziel: Gewährleistung, dass bei der Übermittlung personenbezogener Daten sowie beim Transport von Datenträgern die Vertraulichkeit und Integrität der Daten geschützt werden.

Getroffene Maßnahmen:

9.1 Die Gewährleistung der Vertraulichkeit der Übermittlung von personenbezogenen Daten wird durch SSL/TSLVerschlüsselungen über die Webseiten des Auftragsverarbeiters gewährleistet. Soweit nach der Art des personenbezogenen Datums eine Integritätswahrung erforderlich ist, setzt der Auftragsverarbeiter ein Prüfsummenverfahren ein.

9.2 Die Datenträgerentsorgung geschieht durch zertifizierte Entsorgungsdienstleister.

9.3 Im Übrigen ist es Sache des Kunden, die Daten auf dem ihm vertragsgemäß überlassenen Speicherplatz für die Dauer des Vertrages einer geeigneten Transportkontrolle zu unterziehen und geeignete Verschlüsselungstechniken einzusetzen.

10 Pseudonymisierung

Getroffene Maßnahmen:

Es ist Sache des Kunden, personenbezogene Daten auf dem ihm überlassenen Speicherplatz selbst zu pseudonymisieren, soweit dies gesetzlich erforderlich ist.

11 Klassifikationsschema für Daten

Getroffene Maßnahmen: Aufgrund gesetzlicher Verpflichtungen oder Selbsteinschätzung (geheim, vertraulich, intern, öffentlich, normaler Schutzbedarf, durchschnittlicher Schutzbedarf, hoher Schutzbedarf, sensibles Datum).

12 Datenintegrität

Gewährleistungsziel: Gewährleistung, dass gespeicherte personenbezogene Daten nicht durch Fehlfunktionen des Systems beschädigt werden können.

Getroffene Maßnahmen:

12.1 Es erfolgt die Anfertigung von Sicherheitskopien von Daten, Prozesszuständen, Konfigurationen, Datenstrukturen und Transaktionshistorien sowie die Dokumentation der Syntax von Daten.

12.2 Es bestehen Reparaturstrategien und Ausweichprozesse.

12.3 Schreib- und Änderungsrechte sind eingeschränkt.

12.4 Erforderlichenfalls erfolgt der Einsatz von Prüfsummen, elektronischen Siegeln und Signaturen in Datenverarbeitungsprozessen gemäß eines Kryptografiekonzepts.

12.5 Es erfolgt ein Monitoring des Sollverhaltens von Prozessen. Es werden regelmäßig Tests zur Feststellung und Dokumentation der Funktionalität, von Risiken sowie Sicherheitslücken und Nebenwirkungen von Prozessen durchgeführt.

12.6 Das Sollverhalten von Abläufen bzw. Prozessen wird festgelegt. Es erfolgt eine regelmäßige Durchführung von Tests zur Feststellbarkeit bzw. Feststellung der Ist-Zustände von Prozessen.

12.7 Über die Maßnahmen Ziffer 12.1 bis 12.6 hinaus, die der Auftragsverarbeiter für seine Daten und Systeme ergreift, ist es Sache des Kunden, für die Datenintegrität des Datenbestandes auf dem ihm überlassenen Speicherplatz selbst Sorge zu tragen.

13 Verfügbarkeitskontrolle

Gewährleistungsziel: Gewährleistung, dass personenbezogene Daten gegen Zerstörung oder Verlust geschützt sind.

Getroffene Maßnahmen:

13.1 Die Stromversorgung der Rechenzentren erfolgt über eigene Trafostationen. Die Stromversorgung und Netzersatzanlagen garantieren höchste Ausfallsicherheit.

13.2 Die unmittelbare Stromversorgung der Server ist typenabhängig, so dass bei der Verwendung entsprechender Typen zusätzlich eine redundante Stromversorgung über ein redundantes Netzteil (2 Netzteile) gewährleistet ist.

13.3 Der gesamte Energieverbrauch der Rechenzentren wird über unterbrechungsfreie Stromversorgungen (USV) sichergestellt. Im Falle eines Stromausfalls garantieren die USV-Anlagen eine unterbrechungsfreie Umschaltung auf eines der Notstrom-Dieselaggregate. Daneben filtern die USV-Anlagen vollständig alle Unregelmäßigkeiten oder Störungen des Stromversorgungsnetzes.

13.4 Leistungsstarke Netzersatzanlagen (Dieselaggregate) versorgen bei Stromausfall die Rechenzentren und die Kühlsysteme mit konstanter Energie.

13.5 Es erfolgt eine gerätegestützte Überwachung der Temperatur und der Feuchtigkeit im Rechenzentrum.

13.6 Es ist ein flächendeckendes Brand- und Frühwarnsystem im Einsatz.

14 Wiederherstellbarkeit

Gewährleistungsziel: Gewährleistung, dass eingesetzte Systeme im Störungsfall wiederhergestellt werden können. Getroffene Maßnahmen: Die eingesetzten Systeme sind technisch redundant vorhanden. Der Datenbestand unterliegt einer regelmäßigen Sicherung. Es ist Sache des Kunden, seinen Datenbestand auf dem ihm überlassenen Speicherplatz selbst durch geeignete Sicherungsmaßnahmen vor Datenverlust zu schützen.

15 Trennbarkeit

Gewährleistungsziel: Gewährleistung, dass zu unterschiedlichen Zwecken erhobene personenbezogene Daten getrennt verarbeitet werden können.

Getroffene Maßnahmen:

15.1 Es erfolgt eine getrennte Verarbeitung und/oder Lagerung von Daten mit unterschiedlichen Verarbeitungszwecken.

15.2 Es ist ein System von Befugnissen abgestufter Zugriffsberechtigungen durch die Beschäftigten in den Abteilungen Technik (Administration), Support, Domainverwaltung und Kundenbuchhaltung errichtet.

15.3 Es ist Sache des Auftraggebers, für die Trennung von personenbezogenen Daten auf dem ihm überlassenen Speicherplatz, selbst Sorge zu tragen.

16 Zuverlässigkeit

Gewährleistungsziel: Gewährleistung, dass alle Funktionen des Systems zur Verfügung stehen und auftretende Fehlfunktionen gemeldet werden.

Getroffene Maßnahmen:

Die Verfügbarkeit der IT-technischen Systeme unterliegt einem 24/7 Monitoring.

17 Auftragskontrolle

Gewährleistungsziel: Gewährleistung, dass personenbezogene Daten, die im Auftrag verarbeitet werden, nur entsprechend den Weisungen des Auftraggebers verarbeitet werden können.

Getroffene Maßnahmen:

17.1 Es erfolgt eine Kennzeichnung des Auftragsverarbeitungs-Status gegenüber dem Status der weisungsfreien Datenverarbeitung mit hinterlegtem Auftragsverarbeitungsvertrag und den dazugehörigen Anlagen in der Kundenmaske. Beschäftigte – insbesondere im Rahmen des Telefon-Support – haben somit ständig Kenntnis über das Vorliegen/Nichtvorliegen eines Auftragsverarbeitungsvertrags.

17.2 Es erfolgt eine Verarbeitung im Auftrag mit standardisierten Vertragsformularen des Auftragsverarbeiters, um eine gleichbleibende Qualität der Auftragsverarbeitung zu gewährleisten. Davon ggf. abweichende Formulare des Auftraggebers werden ggü. den betroffenen Beschäftigten des Auftragsverarbeiters besonders gekennzeichnet, um Abweichungen in den Standards der Arbeitsabläufe zu erfassen.

18 Prüfung, Bewertung Evaluierung

Gewährleistungsziel: Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der datenschutzkonformen Verarbeitung.

Getroffene Maßnahmen:

18.1 Datenschutz-Management

18.2 Regelmäßige Schulung der Beschäftigten.

18.3 Der Auftragsverarbeiter setzt einen Kernbestand an langjährig und dauerhaft beschäftigtem Technikerpersonal mit DV-technischer Erfahrung und Expertise ein.

Datenschutzerklärung

Zu diesem Punkt gibt es mehr als genügend Generatoren, welche Dir helfen eine entsprechende Datenschutzerklärung online zu erstellen.

Wir haben dazu den Generator auf https://datenschutz-generator.de genutzt.

Für unsere Kunden haben wir dann noch einige spezielle Dinge hinzugefügt, die den Digitalen Kalender betreffen.

No-Go’s

Wie Du sicherlich bemerkt hast, fehlt eine Einverständniserklärung welche die Endkunden unterschreiben sollen / müssen. Eine solche werden wir nicht erstellen. Da wir weder Newsletter verschicken, noch anderweitige Direktwerbung ohne konkreten Auftrag durchführen, ist eine derartige Unerschrift nicht notwendig.

Im Rahmen der Kommunikation über den Facebook Messenger ist Facebook der Verantwortliche. Da eine Kommunikation über FB nur möglich ist, wenn den Datenschutzbestimmungen von FB zugestimmt wurde, gibt es hier keine Notwendigkeit eine Einverständniserklärung einzufordern.

Whats App

Der Messengerdienst ist heiß umstritten. Der große Streitpunkt ist derzeit, dass alle Kontakte eines Telefons zu Whatsapp geladen werden. Somit auch zwangsläufig jene, die nicht bei WhatsApp angemeldet sind. Da Whats App dem Privacy Shield beigetreten ist und sich damit den Bedingungen der DSGVO unterwirft, ist der Upload unserer Meinung nach in Ordnung.

Bilder

Bilder auf denen eine Person identifizierbar ist, benötigen einer Zustimmung. Für Bilder aus dem Nageldesign dürfte das kein Problem sein. Für Arbeiten aus dem Bereich Wimpern könnte hier und da dieser Punkt greifen. Eine entsprechende Einwilligung der betroffenen Person wird nur im Einzelfall eingeholt.

Nächste Projekte

Directory

Wir packen alle Firmeneinträge aus den Beauty Reports in ein Verzeichnis. Optisch und technisch auf dem Stand der Technik und für Suchmaschinen optimiert. Wir sind gespannt, wo wir damit in den Rankings bei Google & Co. landen werden.

Step Up Program

Website + 52 Wochen SEO Programm. Technologie und Wissen aus einer Hand, inklusive wöchentlichen Live-Support. Limitierte Plätze.

Beiträge

Was ist eigentlich dieses SEO? Was bringt das, was brauche ich dafür und wie kann ich daraus Profit schlagen?

Wir teilen unserer Erfahrung aus den letzten 5 Jahren, stellen Werkzeuge vor und klären Missverständnisse auf.

Stay tuned...